¿Qué es y para qué se utiliza?

Kali Linux es una distribución orientada a la seguridad informática, por lo que con ella podrás ejecutar todo tipo de herramientas con las que poner a prueba la seguridad de tus sistemas y redes.

Esto no significa que al ejecutar Kali Linux en tu ordenador vaya a aparecer un gran botón en el centro de la pantalla con el que tu ordenador se convierte en una máquina de esquivar sistemas de seguridad.

Con Kali Linux tendrás las mejores herramientas al alcance de tu mano y agrupadas en una sola distribución GNU/Linux desde la que podrás poner a prueba tus sistemas informáticos.

10 aplicaciones más importantes que integra

1. Aircrack-ng

Aircrack-ng es una de las herramientas para descifrar contraseñas inalámbricas WEP/WAP/ WPA2.

El funcionamiento de Aircrack se basa en tomar los paquetes de la red, y analizarlos mediante contraseñas recuperadas.

Además de esto, Aircrack-ng también hace uso de ataques FMS estándar (Fluhrer, Mantin y Shamir) junto con algunas optimizaciones como los ataques KoreK o el ataque PTW para acelerar los ataques.

2. THC Hydra

THC Hydra utiliza un ataque de fuerza bruta para descifrar prácticamente cualquier servicio de autenticación remota.

Admite ataques de diccionario rápidos para más de 50 protocolos distintos, como por ejemplo: FTP, HTTPS, telnet, etc.

3. Netcat

Netcat más comocido por nc, es una utilidad de red con la que se pueden utilizar protocolos TCP/IP para leer y escribir datos a través de conexiones de red.

Se puede utilizar para crear cualquier tipo de conexión, así como para explorar y depurar redes usando un modo de túnel, escaneo de puertos, etc.

4. Nmap

Nmap o Network Mapper es una herramienta de utilidad gratuita y de código abierto que utilizan los administradores de sistemas para descubrir redes y auditar su seguridad.

Su funcionamiento es rápido, está bien documentado, cuenta con una GUI, admite transferencia de datos, inventario de red, etc.

5. Nessus

Nessus es una herramienta de escaneo remoto que puedes utilizar para verificar las computadoras en busca de vulnerabilidades de seguridad.

No sirve para bloquear activamente ninguna de las vulnerabilidades que tengan los equipos, pero puede detectarlas ejecutando rápidamente más de 12.00 comprobaciones de vulnerabilidad y activando alertas para cuando sea necesario realizar parcheados de seguridad.

WireShark es un analizador de paquetes de código abierto que puedes utilizar de forma gratuita.

Con Wireshark, correctamente configurado, se puede ver la actividad dentro de una red desde el nivel más bajo, junto con el acceso a archivos pcap, informes personalizables, disparadores avanzados, alertas, etc.

Snort es un NIDS gratuito y de código abierto con el que puedes detectar vulnerabilidades de seguridad en las computadoras.

Con Snorte se puede ejecutar análisis de tráfico, búsqueda/coincidencia de contenidos, registro de paquetes en redes IP y hasta detectar ciertas variedades de ataques a una red, entre otras muchas funciones más; y todo ello a tiempo real.

Kismet Wireless es un sistema de detección de intrusos, detector de redes y rastreador de contraseñas.

Funciona principalmente con redes Wi-Fi (IEEE 802.11) y se le pueden ampliar sus funcionalidades mediante numerosos complementos.

Nikto2 es un escáner web gratuito y de código abierto para realizar pruebas rápidas e integrales con elementos en la web.

Para ello, Nikto busca más de 6500 archivos potencialmente peligrosos, versiones de programas obsoletos, configuraciones de servidor vulnerables y problemas específicos de un servidor.

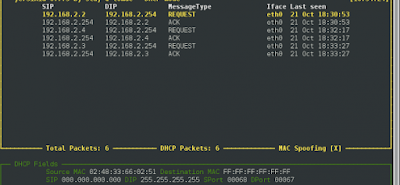

Yersinia (denominado así, por el nombre de una bacteria), es una utilidad de red también diseñada para explotar protocolos de red vulnerables pretendiendo ser un sistema de red seguro que analiza y prueba el marco en el que se encuentra.

Cuenta con ataques para IEEE 802.1Q, Hot Standby Router Protocol (HSRP), Cisco Discovery Protocol (CDP), etc.